无线渗透-绕过那些家庭网络中的防蹭网功能

#绕过路由器中的连接设备列表(就是连上了wifi但是不会出现在列表内)

某日看到这张宣传.表示从未见过如此厚颜无耻的路由器…

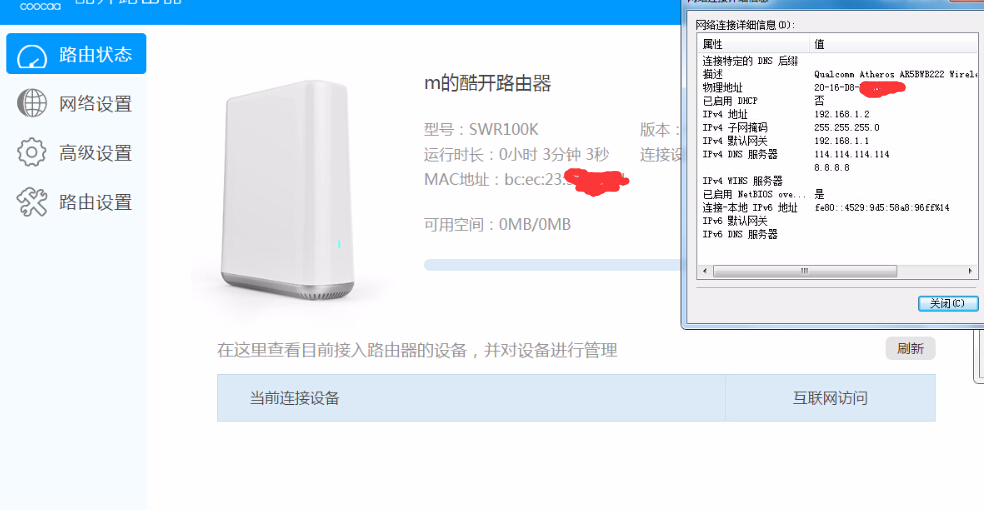

首先分析了路由器后台的代码发现在”当前连接设备”功能处仅仅是调用了dhcp分配的列表!.之前在其他智能路由器上也发现了类似的问题.

黑客只要使用了静态地址.“当前连接设备”就无法显示该设备.主人也无法断其网

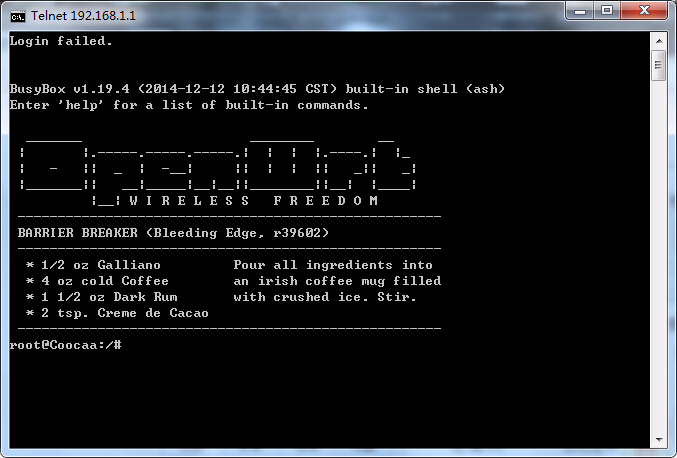

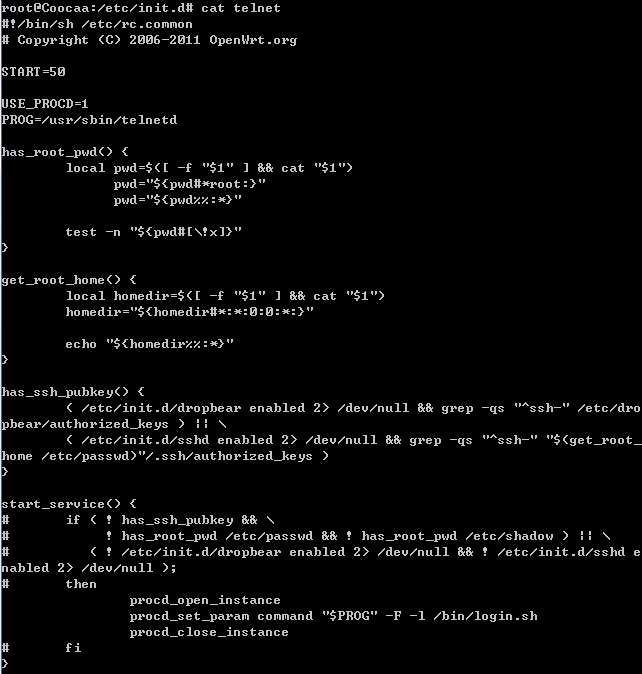

发现路由器开放了23端口.连接后没有进行验证就直接登陆到shell.直接获取了路由器的最高权限!

分析了下脚本.发现exit被注释.导致即使条件不满足也会执行到exec.按理来说当用户设置了密码后.telnet的守护进程就应该被关闭.

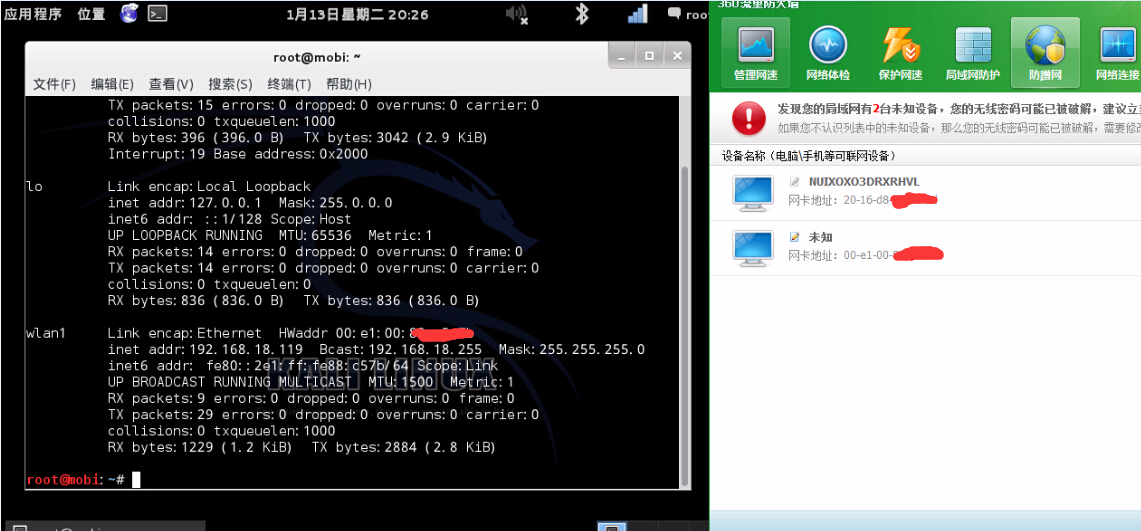

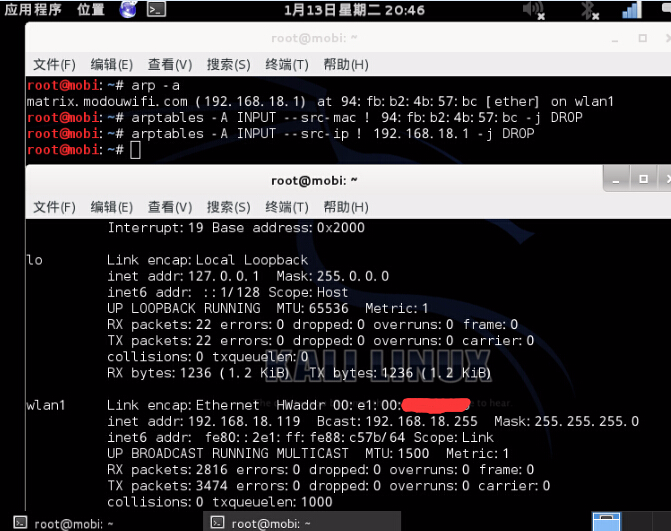

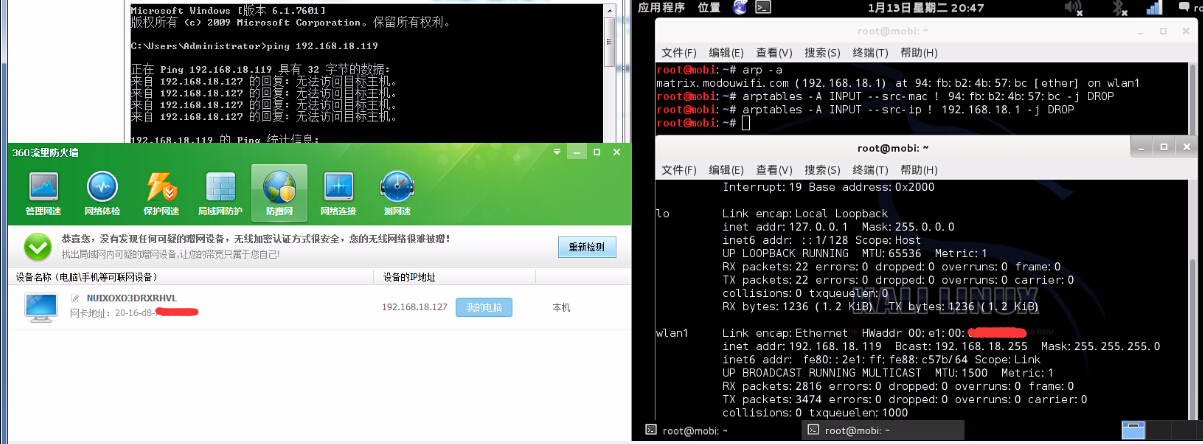

#不被PC端上的防蹭网功能探测到!

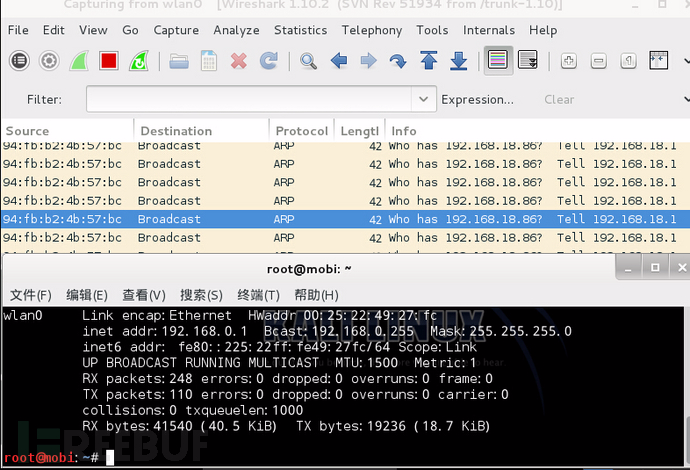

当绕过了路由器后台的连接设备并获取到路由器最高权限后.但还是很有可能被杀软的”防蹭网”抓到的.但是你对各种协议都比较熟悉你会发现.杀软件的”防蹭网”功能也只是形同虚设.防蹭网功能只是对局域网进行了arp广播.存活的主机会回应报文.

只要主机只对网关的报文进行响应.防蹭网功能就失效了.同时也能防止网络内其他主机发动的ARP攻击.

在没有获取到路由器权限情况下对有杀软的PC进行中间人攻击!(思路!)

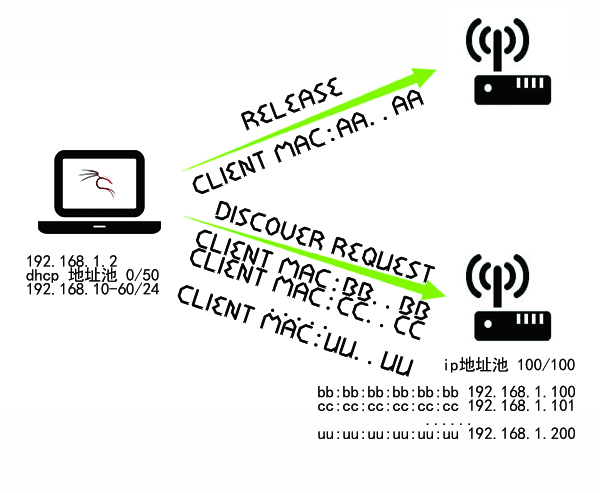

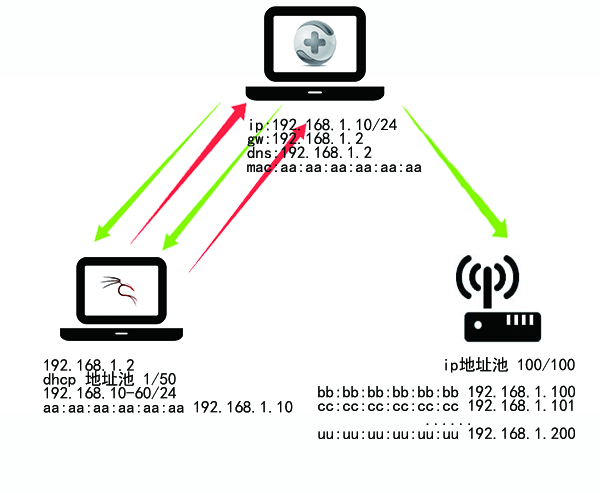

#突破MAC 地址过滤方法

看我任何突MAC封锁!

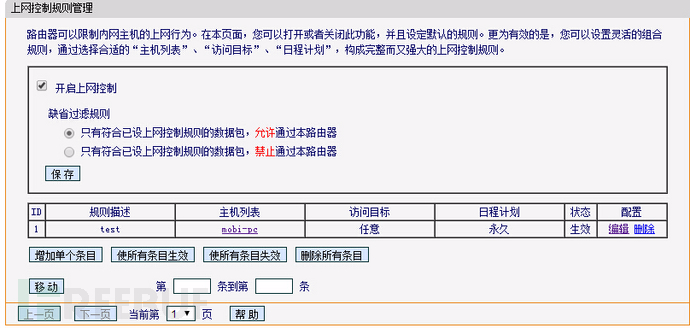

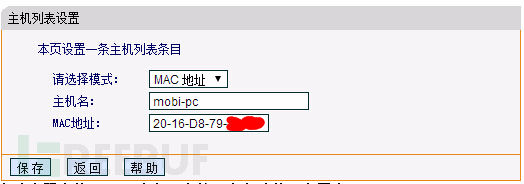

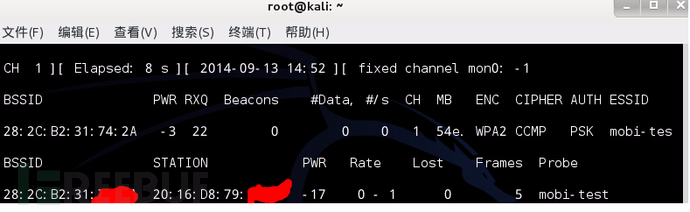

客户机的截图模拟主人使用MAC过滤功能!

在路由器上使用mac过滤黑客就一点办法的没有了么?no!

![]()

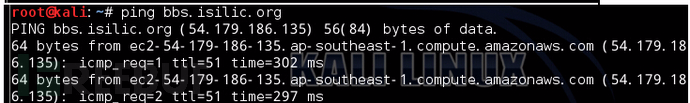

由于路由器只接受白名单的数据包,所以kali无法从dns服务器获取到域名IP。

伪装MAC地址上网由于有两个无线客户端,所有的数据包都会发送至两个客户端,难免会出现数据包丢失的!这也是智能路由的防蹭网功能只是换了个名字。

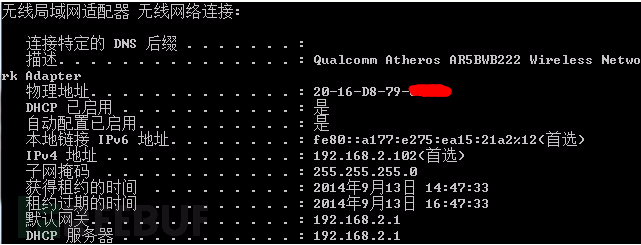

#假设说如果网络中关闭了DHCP分配服务器,如何判断出正确的网关

关闭dhcpserver真的有用么?

首先我先模拟WIFI的管理员吧,DHCP关了,并且设置了一个只有自己知道的网关IP。

可以清楚的看到kali并不在管理员使用的网段内,但在OSI二层环境中kali抓取了路由器与客户端的ARP报文。

发表评论